ウィズ・アフターコロナ時代における中小・中堅企業のサイバーセキュリティ ~Juniper Connected Security~

2020年、このコロナ禍により私達の生活は大きく変化を余儀なくされました。状況が日々刻々と変化していく中で、私達は自らだけでなく地域・世界と連携して健康や安全、清潔・健全な状況を作り上げていかなければならないことを改めて認識し、個々の生き方や、働き方の変化を求められています。

そのような「リアル世界」の不安の中でも、「サイバー世界」におけるセキュリティ対策の重要性が高まっていることを、全てのセキュリティ・ベンダーやネットワーク事業者、あるいは政府機関が警鐘を鳴らしていることは、ご存知でしょうか。

これまでも、政情不安や、地震・台風などの自然災害時、あるいはリーマンショックなどビジネス上の「不安定」が発生している時ほど、攻撃者はその混乱に乗じて悪意のある行動を活発化させ、それらの目的を果たそうとしてきました。

攻撃者の目的、手段は多様化し、オンラインだけでなく、電話やオフラインなどの手法も複合させた形で登場してきています。

■コロナウイルスの発生以降、7割が「セキュリティ脅威や攻撃が増加」(チェック・ポイント・ソフトウェア・テクノロジーズ)https://scan.netsecurity.ne.jp/article/2020/04/13/43963.html

■コロナ関連のオンライン詐欺が多数登場、8つの手法を紹介(EMCジャパン)https://scan.netsecurity.ne.jp/article/2020/04/13/43960.html

■「助成金とマスクを送る」新型コロナウイルスに乗じた犯罪に注意(金融庁)https://scan.netsecurity.ne.jp/article/2020/04/08/43945.html

一方で、このコロナ禍によって私達は「新しい生活様式」「働き方」をしなければならなくなりました。そう、「リモートワーク」や「オンライン学習」といった、これまで徐々にICT業界から提案していたテクノロジーを活用することで、オフィスやキャンパスといった場に紐付かない新たなライフスタイルを作り上げていく必要・機運が高まってきている状態です。

従業員、学生が、その所属する組織の内外で様々なデバイスを用いてデータをやり取りするようになった現在、攻撃者が狙ってくるポイントは更に広範にまたがり、私達は、改めて、ありとあらゆるネットワーク全体のセキュリティに目を向けていかなければならない状況になったのです。

特に今回は、経済にも打撃を受け、コストの割けない状況下で、突然にセキュリティ脅威に対する意識を強めなければならなくなってしまった中小・中堅企業における「セキュリティを包括的に守る方法」として、Juniper Connected Securityをご紹介させていただきます。

目次

日本の中小・中堅企業における「セキュリティ」意識

一般社団法人 JPCERT コーディネーションセンター(JPCERT/CC)の2017年発表(https://www.jpcert.or.jp/research/20181218_CSIRT-survey2017.pdf)によれば、日本国内でもCSIRT(Computer Security Incident Response Team)の構築や運用の必要性が徐々に認められ、企業内に単純なIT運用チームとしてではない、セキュリティ対策における組織体が増加していると認められるものの、単純に取り組みやすいサービスを優先的に導入するのみとなったり、実施するサービスに偏りが生まれ、CSIRTが必要なサービスを提供できないことにより十分な情報が得られず、インシデントの根本的な原因を特定できなかったり、あるいは他社でも起きているような標的型攻撃への対応が遅れてしまったりと、インシデント対応を阻む原因となる危険性が内包されている状況が示唆されています。

2017年は、ランサムウェアWannaCryptの流布、脅迫型DDoS攻撃、リスト型攻撃や標的型攻撃など、複数のサイバー攻撃が確認され、ニュースにも大きく報道されることとなった年でした。さらに、2017年11月に経済産業省が公開した「サイバーセキュリティ経営ガイドライン」が、経営課題としてCSIRT整備の必要性に言及し体制の整備を求めたことも、CSIRT構築や運用の後押しとなり、ある程度のレベルにおいて、企業経営層にも多様化するサイバー攻撃に対するリスクとその対応策の有効性などが認知されることとなりました。しかし、その一方で、サイバー攻撃対策となるセキュリティ投資の妥当性については明確な方針がなかなか立てづらく、セキュリティ担当部署の頭を悩ませた年でした。

CSIRTにとって、セキュリティ導入の際の大きな課題は「予算確保が中々難しいこと」それに尽きます。その理由は、導入効果の測定が困難なことや、投資効果を経営層から求められることにありますが、だからこそ、予算の確保が難しい、という禅問答のような状況に陥っているのではないでしょうか。

セキュリティにおける最大目標は何でしょうか?それは、「何も起きないこと」です。業務が継続でき、いつもどおり、仕事を行えることです。

最大効果となる「何も起きないこと」におけるセキュリティ対策の投資対効果を算出することに、「悪魔の証明」じみたものを感じているセキュリティ担当者は、多く中小・中堅企業に存在します。

結果、コストを掛けない対策としてできることが、意識向上の勉強会だけ、あるいは、セキュリティポリシー、社内規定、マニュアルなどの整備だけとなってしまうといったことも、消極的なセキュリティ活動となっていることもあるのではないでしょうか。

独立行政法人 情報処理推進機構(IPA)では、「中小企業の情報セキュリティ対策ガイドライン」として以下の5か条をその取組の中心としてまとめています。

1)OSやソフトウェアは常に最新の状態にする

2)ウイルス対策ソフトを導入する

3)パスワードを強化する

4)共有設定を見直す

5)脅威や攻撃の手口を知る

それだけでは勿論、セキュリティを守りきれている状況とは言えませんので、ガイドラインの中で、「自社診断のための25項目」として以下の項目について、経営者または情報システム担当や部門長など、全体の実施状況がわかるようにチェックする事項を取り上げています。

自社診断のための25項目

【基本的対策】

1)パソコンやスマホなど情報機器のOSやソフトウェアを常に最新の情報にしているか

2)パソコンやスマホなどにウイルス対策ソフトを導入し、ウイルス定義ファイルを最新の状態にしているか

3)パスワードは破られにくい「長く」「複雑な」パスワードに設定されているか

4)重要情報に対する適切なアクセス制限を行っているか

5)新たな脅威や攻撃の手口を知り対策を社内共有する仕組みができているか

【従業員としての対策】

6)電子メールの添付ファイルや本文中のURLリンクを介したウイルス感染に気をつけているか

7)電子メールやFAXの宛先送信ミスを防ぐ取り組みを実施しているか

8)重要情報は電子メール本文に書くのではなく、添付するファイルに書いてパスワードなどにより保護しているか

9)無線LANを安全に使うために適切な暗号化方式を設定するなどの対策をしているか

10)インターネットを介したウイルス感染やSNSへの書き込みなどのトラブルへの対策をしているか

11)パソコンやサーバのウイルス感染、故障やご操作による重要情報の消失に備えてバックアップをしているか

12)紛失や盗難を防止するため、重要情報が記載された書類や電子媒体は机上に放置せず、書庫などに保管しているか

13)重要情報が記載された書類や電子媒体を持ち出す時は、盗難や紛失の対策をしているか

14)離席時にパソコン画面の覗き見や勝手な操作ができないようにしているか

15)関係者以外の事務所への立ち入りを制限しているか

16)退社時にノートパソコンや備品を施錠保管するなど盗難防止対策をしているか

17)事務所が無人になるときの施錠忘れ対策を実施しているか

18)重要情報が記載された書類や重要なデータが保存された媒体を破棄する時は、復元できないようにしているか

【組織としての対策】

19)従業員に守秘義務を理解してもらい、業務上知り得た情報を外部に漏らさないなどのルールを守らせているか

20)従業員にセキュリティに関する教育や注意喚起をしているか

21)個人所有の情報機器を業務で利用する場合のセキュリティ対策を明確にしているか

22)重要情報の授受を伴う取引先との契約書には、秘密保持条項を規定しているか

23)クラウドサービスやウェブサイトの運用などで利用する外部サービスは、安全・信頼性を把握して選定しているか

24)セキュリティ事故が発生した場合に備え、緊急時の体制整備や対応手順を作成するなど準備をしているか

25)情報セキュリティ対策をルール化し、従業員に明示しているか

あくまでこれらはガイドラインで示された指針であり、もちろんこれ以上の対策を実施している企業もあるでしょうし、このチェックリストを元に定期的にチェックし、見直しを図っている企業もあるでしょう。

その一方で、前述したとおり「何も起きていないので」という理由によって、セキュリティ投資予算を割くことができず、結局ほぼ何もできていない企業も、あったのではないでしょうか。

特に今回の場合は、コロナ禍による事業への影響も大きく、投資可能な領域として判断するには難しい状況だったのではないかと思われます。

中小・中堅企業にとって「いまそこにある課題」

大企業だけでなく、中小・中堅の企業において、近年のICT化の流れに沿って様々なデバイスが増加しています。

エンドポイントデバイスはPCだけでなく、FAXやスキャナ・プリンタ、あるいはそれらの機能が統合された複合機から、会社貸与・個人利用のスマートフォン、業務用のハンディターミナルやその他デバイスに広がり、業務を行っていく中で、それらはデータを送り合うために企業内ネットワークに接続され、あるいはインターネットに接続され、通信を行っています。

自社にどれだけのエンドポイントデバイスがあるのか、IT資産管理台帳で完全に把握しきれている企業はどれだけあるでしょうか?

また、そこに個人利用のスマートフォンや音楽デバイスなど、ネットワークに繋がることの可能な私用デバイスも事業所内に持ち込まれていることを想定に含むと、もしかしたら、どの企業も「完璧に」把握できているとはいい難い状況になっているのかもしれません。

更にエンドポイントだけを監視すれば良いのではなく、ネットワーク全体の構成を考えると、アグリゲートスイッチ、ルータ、果てはインターネットに出ていくためのゲートウェイも近年は高機能化し、インターネットの協会となるファイアウォールだけを運用・維持するだけではセキュリティが保てなくなってきている状況です。

リモートワークという社内から社外へデバイスが持ち出されることだけでなく、IoT、BYODなどを考慮していく場合、攻撃は更に広範に広がっていきます。

・フィッシング攻撃、ウイルス攻撃

・外部からの脅威データの持ち込み

・文書埋込み型のエクスプロイト攻撃

持ち込まれる端末、インターネットと出入りする端末によって、「攻撃者のいる外部」から「社内のネットワークを安全に守る」だけがセキュリティの主眼ではなく、既に内部に持ち込まれた可能性のある「脅威」を前提に対処する必要が出てきたのです。

これまでの社外/社内ネットワークを中心と捉える「境界型ネットワークセキュリティ」から私達は思考の転換が必要となっており、脅威そのものがどこにでも存在するという認識を捉え直し、既に内部に存在している可能性のある「脅威」を検収津市、対策をどこで実行するのかが、「セキュアなネットワーク」を実現するためのカギとなっていきます。

このコロナ禍による社会情勢の変化により、「境界」が更に広がり、曖昧になり、守るべきエンドポイントを把握しづらくなってしまった状況に対して、セキュアなネットワークを実現し、運用し、維持していくためにシステム担当者はどうすればいいのでしょう。

JuniperのConnected Securityが”つなげる”セキュリティ網

JuniperではSRXシリーズ・サービス・ゲートウェイを次世代ファイアウォールとして提供してきましたが、前述の通り様々なデバイスが増えていく中で、インターネットとの境界を守るだけの境界セキュリティ製品ではネットワーク全体を守りきれなくなってきました。それに対応する製品としてJuniperが提供しているのが「Juniper Connected Security」です。

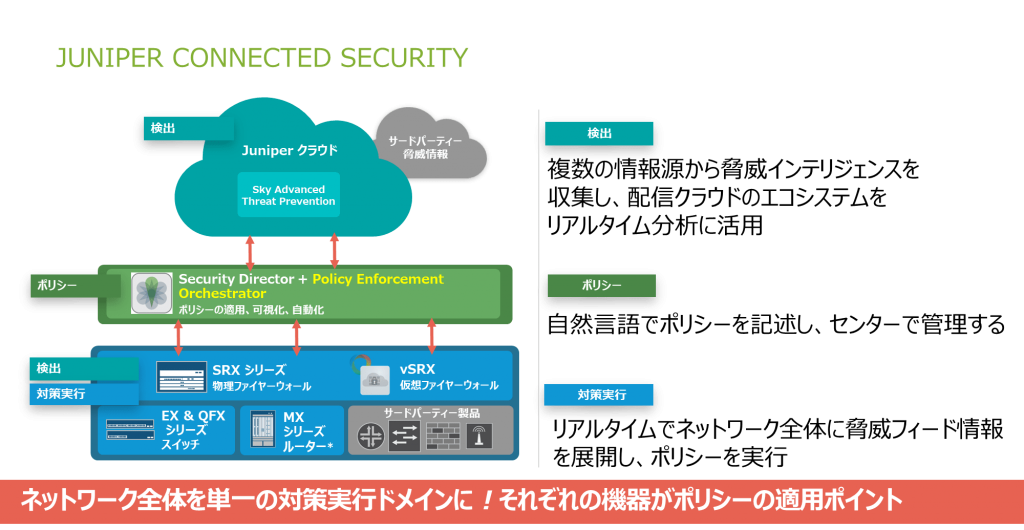

JuniperのConnected Securityは、以下3観点において防御していくことをコンセプトとしています。

1)可視化

マルチベンダ環境におけるセキュリティ・イベント、脅威インテリジェンスを監視することにより可視化する

2)自動化 – 検知

すべてのセキュリティシステムで連携を実現し、ノイズの多いログから脅威を発見する

3)自動化 – 対処

感染ホストを自動的に隔離し、ワンタッチでリスクを軽減していく運用効率の高い対策を実現する

以下4ポイントを全て「つなげ」、守るのがConnected Securityとなります。

・ルータ / スイッチ / 認証サーバ

・仮想環境 / クラウド

・ネットワーク / エンドポイントセキュリティ

・標的型攻撃対策やDDoS攻撃対策

Juniper Connected Securityは、以下2製品によってネットワーク全体をセキュリティドメインとして管理します。

■Security Director

Security Directorは以下の機能を提供します。

• ダッシュボード

• ファイアウォールポリシー

• スレッドマップ

• イベント / ログ

• アプリケーション動作

それにより、以下を実現します。

• 脅威状態の可視性

• ルールの自動配置

• 20倍の労力削減

• ユーザーエラーの軽減

• 修復時間の改善

■Policy Enforcer

Policy Enforcerは、Security Directorの内部で動作するポリシー制御機能です。

• 10段階の脅威レベルにわけ、ユーザごとに情報セキュリティポリシーを設定

• アクセススイッチでの自動封じ込め

• 最新の脅威データに基づいて封じ込めの基準を自動的に更新

• MACアドレスとIPアドレスで感染ホスト/エンドポイントを追跡

• ブロック、検疫、解除、追跡

SRXシリーズ 次世代ファイアウォールだけでなく、Junos OSの搭載されたEX/QFXスイッチ、MXルータなどと連携することにより、統一されたポリシーの中でエンドポイントを追跡し、何が起きているのかをリアルタイムで把握し、検疫や隔離、追跡を自動的に行うことができるのが、セキュリティ領域において知見を蓄積したネットワークベンダ、Juniperならではの機能であると言えます。

Security DirectorとPolicy Enforcerによって、自動検知と対処を透過的に行える単一の対策実行ドメインとしてネットワーク全体を捉え、それぞれの機器がポリシー適用ポイントとして稼働するようになります。リアルタイムでネットワーク全体に脅威フィード情報を展開することで、感染者(脅威)に近いポイントでポリシーを実行し、隔離・検疫を自動化することができます。

インシデント対応において、セキュリティ担当者はこれまで以下のようプロセスを対応していました。

1)インシデント検知

2)ホスト、ユーザの特定

3)アンチウイルス、EDRのデータを収集

4)NGFWなどからのネットワークデータ収集

5)相関分析の実施

6)感染の進行と範囲を特定

7)一次対応を開始

8)一次対応の完了、経営層あるいは全社へのレポート

9)二次対応の検討、開始

10)二次対応の完了

インシデント対応を自動化するということは、上記プロセスの1~8をほぼ全て自動化することとなり、対応までの時間も含め、手動と比較した際の時間的リスク及び、対処しなかった時間分のリスクも削減することが可能となるのです。

自動化は時間の短縮だけでなく、事前に定めた企業のセキュリティポリシーに則って作業されるため、セキュリティ部門の人的労力が削減されることとなります。

また、一方で企業システムがCloudに拡張し、更に脅威が高まる中では、サードパーティの製品も含めた対策が必要となっていくため、JuniperはConnected SecurityとしてAdvanced Threat Prevention(ATP)も提供の幅を広げています。

ATPはATP CloudとATP Applianceに分かれており、ATP CloudではSRXシリーズと連携し、C&C、GeoIPや3rdパーティからのインテリジェンスをもとに脅威を分析し、機械学習やサンドボックスの機能をベースとしてウェブやメールのファイルを分析、ランサムウェアなどの高度なマルウェアからの保護を実現するサービスです。

一方、ATP Applianceは、様々なセキュリティ製品を導入しているマルチベンダ環境の企業ネットワークセキュリティにおいて、RFC3164/5424に準拠している様々なセキュリティ製品からのSyslogを受信、SRX/JATP ApplianceをCollectorとして通信をモニタリングすることにより、API連携による防御、NAC(端末隔離)防御、IOC(ブロックポリシー)適応による防御などを実現することができます。(本稿はJunipediaブログ特集記事のため、3rdパーティに関連する本機能については割愛します)

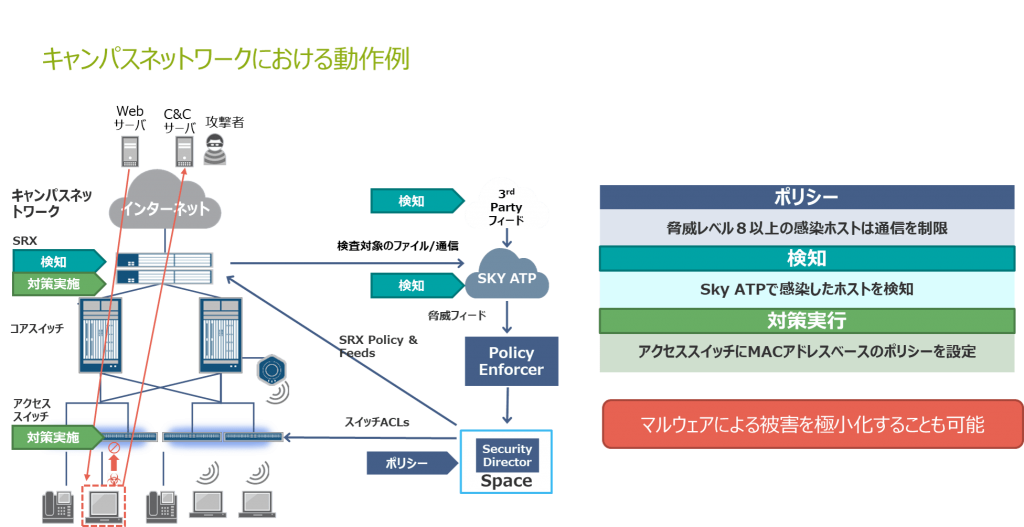

Juniper Connected Securityによって企業組織はどのようにセキュリティを守ることができるのか、一例をご紹介しましょう。

攻撃に対する防御:中小・中堅企業における防御

中小・中堅企業はこれまで「働き方改革」について、人事制度の変更や、外部ネットワークの整備など、徐々に柔軟な情報システムの構築を進めてきました。

しかし、このコロナ禍に対応するため「新たなワークスタイル」が求められ、以下のようなツール・機器の導入が急遽進んだ企業が多いのではないでしょうか。

• リモートワーク可能にするためのPCモバイル環境

• 従業員個人宅のインターネット環境とは別の、企業接続用ネットワーク環境(モバイルWi-Fiなど)貸与

※2020年、多くのリモートワーク従業員においては個人宅インターネット環境の有無や、個人契約のインターネット回線を仕事に利用する場合の費用負担などが問題になりました。

• 企業接続用VPNの設定

• Zoomなどウェブ会議環境

• ビジネスチャットツール

• クラウドストレージサービス

• クラウド契約、ワークフローシステム

• タスク・プロジェクト管理ツール

特に、急遽の緊急事態宣言対応であったため、中小・中堅企業ではモバイル環境の貸与が間に合わず、デスクトップPCを持ち帰らせるなどの暫定策をとったり、比較的柔軟な予算を組むことができた企業でも、急いで購入・セットアップ(ネットワークセットアップとVPN、ウイルス対策ソフトのインストールのみ)を済ませたPCを渡しただけだったりと、実際のソフトウェア・ツール利用についてセキュリティを考慮した環境とまでは言えない状況が生まれました。

企業によっては新入社員に対して、それらの環境を渡しただけで、新人教育プログラムをウェブ会議でするなどもニュースとなっていましたが、これまで想定されていなかった状況に、なんとか適応しようとした結果の苦肉の策であることは否めませんでした。

新入社員だけでなく、これまでリモートワークになかなか対応できなかった、経営者やマネジャー層においても、はじめてのリモートワーク環境に戸惑いの声が聞こえてきたのは、もしかすると今回の最も特異な状況であったのかもしれません。繋がらないネットワーク、反応の返ってこないチャット、全員が喋り始めて会話の混乱するウェブ会議…あるいは逆に使いこなしができている経営者、マネジャー層の一方で、若手がツール利用に慣れていないなどというトラブルもあったかもしれません。

リモートワークは、それらのツールを使いこなすことができれば一定以上の効果を生み出すこともありました。これまでであれば通勤電車に揺られていた時間などの、移動時間も含め、ホワイトワーカーにとっては仕事に費やすことができたり、自宅の様々なプライベート活動を並行することができたりと、ワークライフバランスそのもののバランスをとりやすくなるといったメリットが見いだされることとなりました。

一方で、従業員個人宅のホームネットワークから企業ネットワークにアクセスをするため、VPNが整備されていたとしても、個人のプライベート時間の中でモバイルデバイスが使われてしまうシチュエーションが生まれ、攻撃者はそのような「スキ」を狙って攻撃を増加させました。

・フィッシング攻撃

・ウイルス攻撃

・文書埋込み型のエクスプロイト攻撃

本稿の最初にもあげましたが、環境変化による「不安定」こそが攻撃者の狙うタイミングです。そのような中で急遽セットアップされたモバイルデバイスこそが、最も脆弱なポイントであり、教育の行き届いていない従業員こそが、最も狙い目のポイントであったのではないでしょうか。

Juniper Connected Securityは、従業員がリモートワーク環境から社内ネットワークにアクセスする際に、SRXシリーズ 次世代ファイアウォールと連携し、そのアクセスの傾向や、最新の脅威情報から、事前に設定した従業員個別のポリシーに則ってエンドポイントの通信を制御します。

例えば、以下のような流れで自動検知及び対処が行われるのです。

①マルウェア感染したユーザAが、ファイルをアップロードしようとした際に、SRXシリーズは対象ファイルをスキャンし、ATP Cloudへ送信します。

②ATP Cloudはファイルのマルウェアを特定、SRXとPolicy Enforcerに通知します。

③SRXはファイルのアップロードをブロックします。

④Policy EnforcerはユーザAの端末をネットワークから隔離することで、感染拡大を防止します。

また、緊急事態宣言が終息し、徐々にリモートワーク状況から、従業員はオフィスワークへとそのビジネスの場を戻しつつあります。

感染したデバイスが物理的に社内ネットワークに持ち込まれた場合においても、Connected Securityは効果を発揮します。

Connected Securityは、ネットワーク全体をセキュリティドメインとして管理、監視することによって脅威をリアルタイムで検知し、エンドポイントにエージェントを入れることがなくても、その感染状況を把握し、MACアドレスにより感染デバイスを隔離することができます。

IoT、BYODなど脅威そのものが持ち込まれてしまう可能性がある現代の新たなセキュリティリスクに対しても、包括して防御を実現することができるのです。

セキュリティ対策を講じるための検討として、これまで新たな「機器」を導入することが、比較的わかりやすい手段として経営に対する稟議事項となりがちでした。

しかし、もう既にファイアウォールも、ネットワーク機器も導入されている中で、次に取れる手段がなにか?ということに、Juniperが提示・提案しているのがConnected Securityです。

新たな機器投資という形ではなく、全体を連携・連動させることによって、自動化によりリスクとコストを抑え、セキュリティを最適化させること。

それが、Juniperからのご提案です。

いかがでしたでしょうか

増加し続けるデジタルデバイスや、やりとりされるデータが増加していく現代のビジネスの中で、「何も起こさないこと」を実現するために、中小・中堅企業においては、少ないコストと、人的資源の中で、どのようにセキュリティを担保していくかが課題となっています。

ビジネスモデル、ワークスタイルの変化によって、これまで通りの「企業の中と外」を見ているだけの境界型セキュリティ対策では、ベストな対策とは言い難い状況となっているのが、残念ながら実情であると言えます。

そのような環境の変化に対して、Juniperそして弊社、日商エレクトロニクスがご提案するのが「Juniper Connected Security」です。

少ないセキュリティ人材が効率的に、リアルタイムで企業のセキュリティ防御を実現するために、単純なセキュリティ機器の導入だけでなく、それらの運用・監視・対策を自動化するためのテクノロジーであるJuniper Connected Securityと連携させ、セキュアなネットワークを実現し、「何も起きない」安全なネットワークを作り上げませんか?

セキュリティソリューションのご提案はぜひ日商エレクトロニクスへお任せください。

関連記事

Juniper導入実績多数のスペシャリストが

最新情報をみなさまにお届けしています